Confronto tra server dedicato, Cloud, VPS e hosting condiviso.

Dovrei usare un server dedicato, o l’hosting condiviso, oppure una istanza cloud o una VPS?

Ti stai preparando per lanciare un nuovo progetto di sito web, scegliere dove installare il sito web può essere una decisione difficile. Anche per sviluppatori esperti, non è un compito facile dato il numero enorme di soluzioni e di società disponibili che offrono diversi servizi e funzionalità.

In questo articolo confronteremo i quattro tipi principali di hosting: hosting condiviso, server dedicato, VPS e cloud. Ciascuna di queste opzioni ha i suoi vantaggi e svantaggi, che è importante capire in modo da poter determinare quale soluzione si adatti meglio alle esigenze del tuo sito web.

Hosting condiviso

L’hosting condiviso è l’opzione più diffuso per le persone che creano il loro primo sito web.

Quando ti registri per l’hosting condiviso, la società di hosting metterà il tuo sito web su un server insieme a centinaia, o piu’ probabilmente migliaia, di altri siti web. Ciò significa che ogni cliente deve condividere lo spazio disco e le risorse sul server con ogni altro cliente, inclusi il tempo della CPU, la memoria e lo spazio su disco.

Per quanto ben configurato, un tipo di gestione come questo non puo’ che risentire di qualsiasi rallentamento dovesse essere causato da uno qualunque dei siti ospitato. Anche dal punto di vista della sicurezza, la compromissione di uno dei siti potrebbe provocare danni negli altri (anche solo di reputazione e visibilita’ SEO)

L’hosting condiviso è l’opzione più economica ed economica per quanto riguarda l’hosting. Tuttavia, ottieni quello per cui paghi: in questo caso, l’hosting condiviso ha limitazioni rilevanti.

Pro

Costa poco.

È adatto ai principianti. È facile iniziare con l’hosting condiviso rispetto ad altre opzioni di hosting.

La sicurezza , gli aggiornamenti e la manutenzione del server sono gestiti per te.

Contro

Può essere lento. Con così tanti altri siti Web in esecuzione sullo stesso server, i tempi di caricamento della pagina potrebbero risentirne.

La sicurezza non è garantita. Non sai chi altro sta utilizzando lo stesso server, quindi se un sito ha una perdita di memoria o viene violato, il tuo sito potrebbe esserne danneggiato.

Mancanza di controllo e prestazioni del server. Se il server è sovraffollato o se un altro sito Web occupa più della loro quota di risorse, le prestazioni possono ridursi.

È difficile da scalare a causa dello spazio di archiviazione e della larghezza di banda limitati.

Adatto a:

Piccoli siti web con traffico minimo come blog e siti personali.

Virtual Private Server (VPS)

VPS è simile all’hosting condiviso in quanto il tuo sito web condivide un server con altri, ma il server è partizionato in diversi ambienti di server virtualizzati. A differenza dell’hosting condiviso, usando dei VPS di solito si ottengono risorse minime garantite, oltre a risorse aggiuntive disponibili nel caso in cui il tuo sito subisca un picco di traffico.

Se paragoniamo una VPS ad un condominio, mentre condividi lo stesso edificio con altri residenti, sei responsabile della manutenzione del tuo appartamento di proprietà e di eventuali riparazioni che devono essere eseguite all’interno.

Pro

Più conveniente di un server dedicato e paghi per ciò di cui hai bisogno.

Più sicuro. Per segmentare correttamente il server, l’host installa uno strato di software che ti dedica parte del server, che lo rende completamente separato dagli altri clienti.

È veloce. Ti vengono assegnate più risorse rispetto all’hosting condiviso.

Accesso al server principale. Puoi effettuare personalizzazioni in base alle tue esigenze e hai un maggiore controllo sul tuo ambiente di hosting.

È scalabile. Un VPS può crescere con il tuo sito man mano che le esigenze del tuo server aumentano nel tempo.

Contro

Alcune società di server vendono eccessivamente i propri server, sperando che ogni sito che attualmente utilizza un determinato server non abbia un giorno di traffico di punta.

Più costoso dell’hosting condiviso.

Se scegli un VPS non gestito, potrebbe essere difficile da configurare, richiedendo più tempo per rendere il tuo sito Web attivo e funzionante.

Adatto a:

Se l’hosting condiviso è troppo semplice per le tue esigenze e desideri risorse dedicate e un maggiore controllo sul tuo ambiente di hosting, un VPS potrebbe essere la soluzione giusta per te.

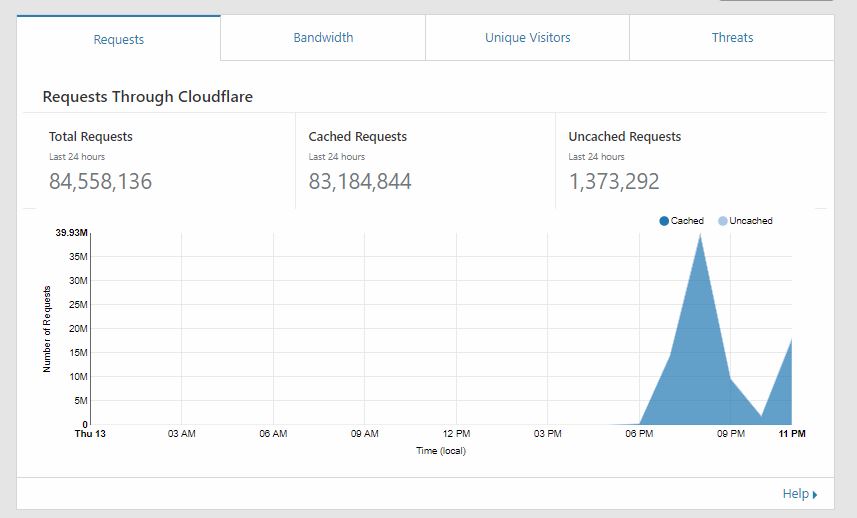

Istanze Cloud

Il cloud hosting si basa sul concetto di tecnologie di cloud computing che consentono a un numero illimitato di macchine di agire come un unico sistema. Quindi, invece di ospitare un sito Web su un singolo server, è ospitato su una partizione virtuale di un server e trae le sue risorse da una rete di server esistenti. Ciò consente a più server di lavorare insieme per gestire livelli di traffico elevati o picchi per un determinato sito Web: sì, devi condividere risorse con altri utenti, in modo simile a VPS, ma poiché ci sono più server coinvolti, ci sono più risorse disponibili per tutti.

Il cloud hosting è estremamente affidabile perché attinge le sue risorse da più server diversi: se un server si arresta, gli altri server colmano il vuoto. Inoltre, il cloud hosting è flessibile e scalabile, quindi può crescere con il tuo sito web: se il tuo sito ha bisogno di più risorse, aggiungile semplicemente.

Pensa al cloud hosting come affittare una stanza usando Airbnb. Condividete la casa con il proprietario e gli altri ospiti, e quando siete pronti per andare avanti potete soggiornare in un’altra casa elencata su Airbnb.

Pro

È affidabile. A differenza di altri tipi di hosting che si basano su hardware fisico, il cloud hosting avviene in data center composti da centinaia di server con ridondanze multiple che proteggono dai guasti.

Scalabilità e flessibilità. Se improvvisamente hai bisogno di maggiori risorse, il cloud hosting può essere facilmente ridimensionato per soddisfare le tue esigenze e non sei limitato ai vincoli fisici di un singolo server.

Costo efficiente. Paghi solo per le risorse che utilizzi.

Contro

Hai bisogno di conoscenze avanzate. Il cloud hosting non è una soluzione facile da configurare e iniziare a utilizzare subito, anche per gli sviluppatori.

Stai condividendo risorse con altri siti web. Nel complesso il livello di sicurezza e’ mediamente buono.

Adatto a:

Il cloud è buona opzione per aziende di qualsiasi dimensione, in alcuni ambiti puo’ essere conveniente. Tuttavia, se non hai il know-how tecnico o l’accesso a qualcuno che lo possiede, potresti volerti affidare a sistemisti che possano supportarti nella gestione di questa soluzione.

Server dedicato

Un server dedicato è esattamente come sembra: il tuo sito web è memorizzato su un singolo server fisico dedicato al tuo uso personale. Non condividi il server con nessuno, hai pieni diritti sulle risorse del server e puoi configurare gli ambienti di hosting secondo le tue esatte specifiche.

Questo tipo di hosting è generalmente più costoso, ma in cambio si ottengono prestazioni molto elevate e un livello di sicurezza più elevato rispetto ad altre forme di hosting.

Paragonando l’hosting dedicato ad una residenza e’ come possedere la tua casa indipendente. Sei l’unico residente. Puoi parcheggiare l’auto nel tuo vialetto e dipingere la tua casa del colore che preferisci. Ma sei il responsabile ultimo della manutenzione della tua proprietà e spetta a te installare un allarme di sicurezza per bloccare i ladri.

Pro

Hai un server dedicato tutto per te.

Hai pieno accesso a tutte le impostazioni e puoi personalizzare completamente il server in base alle esigenze del tuo sito web.

È veloce. Ottieni il 100% di accesso alle risorse del server.

Ottime prestazioni del server poiché puoi personalizzare il server per soddisfare le specifiche esatte di cui hai bisogno per il tuo sito.

È sicuro . Dato che sei l’unico che utilizza il server, non devi preoccuparti dell’effetto “cattivo vicino” che è comune con la condivisione dell’hosting.

Si ha accesso a tutti i dati del server (log, accessi, informazioni di utilizzo delle risorse)

Assistenza sull’hardware e la connettività vengono fornite dalle società di web hosting che renderanno prioritario fornirti il miglior supporto.

Contro

Ha costi piu’ elevati rispetto alle altre soluzioni.

Hai bisogno di personale tecnico qualificato per mantenere e ottimizzare il server. Sei responsabile del tuo server, quindi se qualcosa va storto spetta a te risolverlo. E’ consigliabile per queste tipologie di sistemi disporre di una assistenza sistemistica in outsourcing.

Adatto a:

Poiché l’hosting dedicato è piu’ costoso di altre soluzioni, è più adatto alle aziende e ai siti Web che ricevono molti visitatori al mese. L’hosting dedicato è anche un’opzione ideale se hai un’attività che richiede elevate prestazioni, totale controllo e alto livello di sicurezza.

Conclusione

Prima di scegliere server per ospitare il tuo sito web e il tuo business, è importante capire di che tipo di servizio hai bisogno, che si tratti di hosting condiviso, VPS, dedicato o cloud.