Quali versione di php è in uso nei vostri server e verifica della sicurezza

Fine supporto php 7.4 ovvero EOL (End Of Life)

Dal 28 Novembre 2022 e’ terminato il supporto di sicurezza al PHP 7.4 (nella sua ultima release 7.4.33) (fonte Unsupported Branches php.net).

Versioni PHP in uso

Nonostante sia finito il supporto a php 7.4 da mesi, le statistiche di rilevamento, a maggio 2023 (fonte W3techs) indicano che oltre l’88% dei server usa versioni non piu’ supportate per la sicurezza, ovvero PHP dal 7.4 a versioni ancora più obsolete. Solo una piccola percentuale ha adottato le nuove versioni tra cui la 8.0 che ricevera’ supporto fino a Novembre 2023.

Queste le percentuali di uso delle versioni PHP

- Versione PHP 8 11.9%

- Versione PHP 7 66.4%

- Versione PHP 5 21.5%

- Versione PHP 4 0.2%

Tra gli utenti di php 8 troviamo la maggioranza degli utenti che usano una versione che scadra’ a breve.

- Versione PHP 8.0 54.6%

- Version PHP 8.1 39.9%

- Version PHP 8.2 5.5%

- Version PHP 8.4 <0.1%

Nel frattempo, dal 28 Novembre scorso, sono stati scoperti per il PHP 8 numerosi nuovi problemi di sicurezza (fonte changelog php.net) che molto probabilmente affliggono anche le versioni precedenti (PHP 7.4, 7.3, 7.2, 7.0, etc.).

Alcuni di questi problemi di sicurezza sono stati classificati secondo il sistema CVSS (versione 3) anche come gravi.

Problemi di sicurezza PHP

Ecco alcuni esempi di problemi di sicurezza riscontrati nelle ultime versioni del php.

SAPI: DOS vulnerability when parsing multipart request body. (CVE-2023-0662)

PDO/SQLite: PDO::quote() may return unquoted string. (CVE-2022-31631)

GD: bug #81739: OOB read due to insufficient input validation in imageloadfont(). (CVE-2022-31630)

Hash: bug #81738: buffer overflow in hash_update() on long parameter. (CVE-2022-37454)

Phar: bug #81726: phar wrapper: DOS when using quine gzip file. (CVE-2022-31628)

Mysqlnd: bug #81719: mysqlnd/pdo password buffer overflow. (CVE-2022-31626)

Pgsql: bug #81720: Uninitialized array in pg_query_params(). (CVE-2022-31625)

XML: bug #79971 special character is breaking the path in xml function. (CVE-2021-21707)

FPM: bug #81026 PHP-FPM oob R/W in root process leading to privilege escalation (CVE-2021-21703).

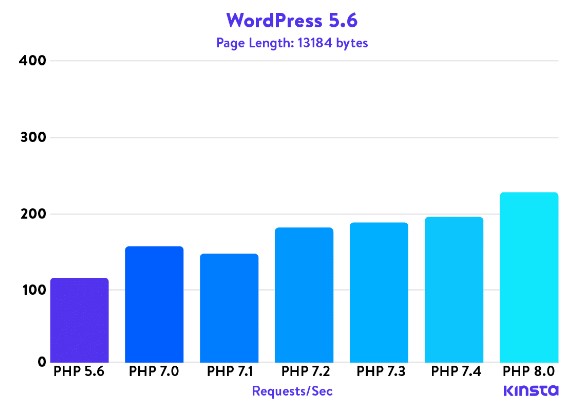

Oltre a beneficiare dei fix sulla sicurezza, disporre di una versione aggiornata del php offre, in genere, dei miglioramenti nelle prestazioni del sito web. In alcuni casi si possono ottenere riduzioni nei tempi di risposta rilevanti, anche superiori al 100% di richieste al secondo in più a parità di risorse.

Dal sito di Kinsta si possono rilevare i risultati di test eseguiti sulle prestazioni di WordPress con diverse versioni di PHP.

Se non avete ancora applicato i fix di sicurezza sui vostri sistemi e’ urgente aggiornare PHP o affidare a sistemisti esperti le procedure di aggiornamento dei server web.

SicurezzaRete offre assistenza per eseguire l’aggiornamento del php a versioni sicure e supportate sui vostri sistemi.